La Cybersécurité

La cybersécurité est un vaste domaine qui couvre la protection des systèmes informatiques, des réseaux et des données contre les cyberattaques et les menaces numériques. Pour bien la comprendre, on va explorer tous ses aspects. 🚀🔒

🔥 Les Fondamentaux de la Cybersécurité

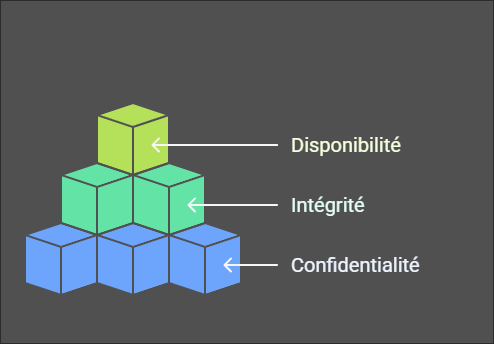

La cybersécurité repose sur trois piliers fondamentaux appelés CIA (Confidentiality, Integrity, Availability) :

✅ Confidentialité : Protection des données contre l’accès non autorisé (chiffrement, contrôle d’accès).

✅ Intégrité : Garantie que les données ne sont ni modifiées ni corrompues (hashing, signature numérique).

✅ Disponibilité : Assurer l’accès aux services et aux données en permanence (redondance, protection DDoS).

🔹 Autres concepts clés :

- Authentification & Autorisation : Vérifier et restreindre l’accès aux ressources.

- Audit & Traçabilité : Conserver une preuve des actions effectuées.

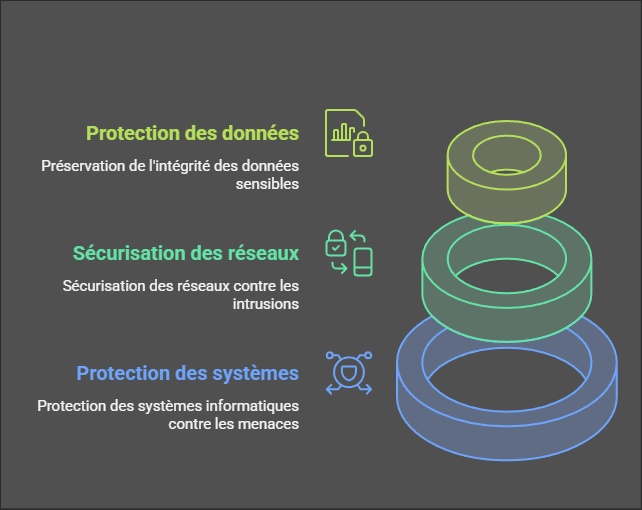

🏗️ Les Domaines de la Cybersécurité

🛡️ A. Sécurité des Réseaux

👉 Protéger les infrastructures et les communications contre les intrusions et les écoutes.

Outils & techniques :

- Pare-feu (Firewall) : Fortinet, Palo Alto, pfSense

- Détection & prévention d’intrusions (IDS/IPS) : Snort, Suricata, Zeek

- VPN & Chiffrement : IPsec, OpenVPN, WireGuard

- Filtrage & proxy : Squid, Cisco Umbrella

➡ Objectif : Bloquer les attaques réseau (DDoS, MITM, sniffing, etc.).

🔑 B. Gestion des Identités et des Accès (IAM)

👉 Contrôler qui peut accéder à quoi et sous quelles conditions.

Concepts clés :

- MFA (Authentification Multi-Facteurs)

- Gestion des droits & privilèges (RBAC, ABAC, Zero Trust)

- SSO (Single Sign-On) : Kerberos, OAuth, SAML

Outils :

- Active Directory (AD), OpenLDAP, Keycloak

- Gestionnaire de mots de passe : Bitwarden, HashiCorp Vault

➡ Objectif : Éviter l’usurpation d’identité et les accès non autorisés.

🔍 C. Sécurité des Applications

👉 Sécuriser le code et les logiciels contre les failles exploitables.

Types de vulnérabilités :

- OWASP Top 10 (Injection SQL, XSS, CSRF, RCE, etc.).

- Failles logicielles (buffer overflow, zero-day).

- Défauts de configuration (exposition de données sensibles).

Outils & techniques :

- Analyse statique/dynamique du code (SAST/DAST) : SonarQube, Checkmarx

- Scanners de vulnérabilités : OWASP ZAP, Burp Suite

- Sécurité des API : OAuth2, JWT, API Gateway

➡ Objectif : Produire des applications robustes et résistantes aux attaques.

🛠️ D. Sécurité des Systèmes & Endpoints

👉 Sécuriser les postes de travail, serveurs et mobiles.

Menaces :

- Malwares (ransomware, rootkits, spyware, etc.)

- Exploitation de failles système

Solutions :

- EDR/XDR : CrowdStrike, SentinelOne, Microsoft Defender

- Hardening des OS : CIS Benchmarks, SELinux, AppArmor

- Antivirus & anti-malware : ClamAV, Windows Defender

➡ Objectif : Empêcher l’exploitation des machines et protéger les utilisateurs.

🏰 E. Sécurité Cloud & DevSecOps

👉 Sécuriser les environnements cloud et l’automatisation DevOps.

Problèmes courants :

- Mauvaises configurations cloud (exposition S3, IAM trop permissif).

- Fuites de secrets dans les dépôts Git.

Solutions :

- CSPM (Cloud Security Posture Management) : Wiz, Prisma Cloud

- Scanners de secrets : TruffleHog, GitLeaks

- Sécurité Kubernetes : Falco, Kyverno

➡ Objectif : Sécuriser les infrastructures cloud et les pipelines CI/CD.

🔬 F. Test d’Intrusion & Red Team

👉 Simuler des attaques pour identifier les vulnérabilités.

Techniques :

- Reconnaissance : OSINT, scan de ports (Nmap, Shodan).

- Exploitation : Metasploit, Exploit DB.

- Post-exploitation : Mimikatz, C2 frameworks (Cobalt Strike).

Pentest Tools :

- Kali Linux, Parrot Security OS

- Burp Suite, Wireshark, Responder

➡ Objectif : Anticiper les attaques et corriger les failles avant les hackers.

🛑 G. Gestion des Incidents et Réponse aux Cyberattaques (SOC/CSIRT)

👉 Détecter, analyser et répondre aux cyberattaques en temps réel.

Outils SOC :

- SIEM (Security Information & Event Management) : ELK Stack, Splunk, Wazuh

- SOAR (Security Orchestration, Automation, and Response) : Cortex XSOAR

- Threat Intelligence : MISP, VirusTotal

Méthodologies :

- Cyber Kill Chain (Lockheed Martin)

- MITRE ATT&CK Framework

➡ Objectif : Identifier et neutraliser les attaques le plus tôt possible.

📜 H. Conformité, Gouvernance et Normes de Cybersécurité

👉 Se conformer aux lois et standards pour éviter les sanctions et renforcer la sécurité.

Principales normes :

- ISO 27001 (Gouvernance SSI)

- ISO 27005 (Gestion des risques – que tu veux maîtriser 😉)

- RGPD (Protection des données personnelles)

- NIST Cybersecurity Framework

Outils de gestion des risques :

- EBIOS Risk Manager

- FAIR (Factor Analysis of Information Risk)

➡ Objectif : Structurer la cybersécurité dans une approche conforme et efficace.

🔥 3. Mise en Pratique : Stratégie Cybersécurité Complète

🔹 1. Analyser les risques → Cartographier les menaces et vulnérabilités.

🔹 2. Appliquer une hygiène de sécurité stricte → MFA, durcissement, patching.

🔹 3. Mettre en place un SOC → Surveillance et détection proactive.

🔹 4. Former et sensibiliser → Les humains sont souvent le maillon faible.

🔹 5. Planifier la réponse aux incidents → Avoir un PRA/PCA en place.

🚀 Conclusion

La cybersécurité est un domaine vaste et stratégique qui touche tous les aspects des systèmes d’information. Elle nécessite une approche globale, proactive et continue.